WannaCry

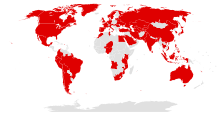

WannaCry (tkđ. WannaCrypt,[3] WanaCrypt0r 2.0,[4][5] Wanna Decryptor[6]) ransomver je program koji napada Microsoft Windows.[7] U petak, 12. maja 2017. godine, desio se veliki sajber napad; sa preko 230.000 zaraženih računara u 150 zemalja; hakeri su tražili plaćanje u kriptovaluti bitkojn na 28 jezika.[8] Napad se širio na više načina, uključujući fišing imejlova[9] i preko nepečovanih sistema kao računarski crv. Evropol je opisao napad kao bez presedana po obimu.[10]

| Druga imena | WannaCrypt (Vona kript), WanaCrypt0r (Vona kript 0r), Wanna Decryptor (Vona dekriptor), WCRY (Dablju kraj) |

|---|---|

| Datum | maj 2017. |

| Lokacija | širom svijeta |

| Tip | sajber napad |

| Tema | ransomver koji enkriptuje hard disk i traži 300—600 $ |

| Uzrok | EternalBlue eksploit (NSA) |

| Učesnici | Šedou brokers (engl. The Shadow Brokers, TSB) |

| Ishod | više od 200.000 žrtava i preko 230.000 zaraženih računara[1][2] |

U napadu su stradali Telefonika i još nekoliko velikih kompanija u Španiji, te neki dijelovi britanske Nacionalne zdravstvene službe (NHS),[11] Fedeks, Nemačke železnice i LATAM erlajns.[12][13][14][15] Druge mete u najmanje 99 zemalja su takođe napadnute otprilike u isto vrijeme.[16][17]

WannaCry koristi EternalBlue eksploit, koji je razvila američka Nacionalna sigurnosna agencija (NSA),[18][19] da bi napao računare koji koriste operativne sisteme Majkrosoft vindous.[5][20] Iako je 14. marta 2017. izdat peč za sprečavanje osnovne ranjivosti za podržane sisteme (Vindous vista i kasniji operativni sistemi),[21] zakašnjenja u primjeni sigurnosnih apdejta i nedostatak podrške Majkrosofta za starije verzije Vindousa mogu da budu razlozi što je mnogo korisnika i dalje ugroženo.[22] Zbog obima napada, da bi se riješio problem nepodržanih sistema Vindous i u naporu da se zaustavi širenje ransomvera, Majkrosoft je poduzeo neobičan korak i izdao apdejte za sve starije nepodržane operativne sisteme — od Vindousa XP pa nadalje.[3][23]

Nedugo nakon što je napad počeo, istraživač je pronašao efektivan kil svič, kojim su sprečene mnoge infekcije i omogućeno više vremena za pečovanje sistema. Ovime je uveliko usporeno širenje. Kasnije je objavljeno da su detektovane nove verzije koje nemaju kil svič.[24][25][26] Stručnjaci za računarsku bezbjednost takođe upozoravaju na drugi talas napada zbog takvih varijanti, pogotovo na početku radne nedjelje.[25][24][27][28]

Pozadina

urediNavodnog infekcijskog vektora, EternalBlue, objavila je 14. aprila 2017. grupa hakera pod nazivom Šedou brokers (engl. The Shadow Brokers).[29][30][31] uporedo s drugim alatima koje su navodno dobili curenjem informacija iz Ekvejšon grupa (engl. Equation Group); za ovu grupu se smatra je dio Nacionalne sigurnosne agencije (NSA) Sjedinjenih Američkih Država.[32][33]

EternalBlue eksploatiše sigurnosni propust MS17-010[21] Majkrosoftove realizacije protokola SMB. Majkrosoft je skoro dva mjeseca ranije, 14. marta 2017, objavio savjetodavni izvještaj u kojem je, uporedo sa sigurnosnim pečom kojim je uklonjen propust koji omogućava rad ovog softvera, propust nazvao „kritičnim”.[21]

Napad

uredi

WannaCry je 12. maja 2017. počeo zaražavati računare širom svijeta.[34] Nakon što dobije pristup računarima, softver šifrira hard disk računara[35][36] i potom pokušava eksploatisati propust SMB da bi zarazio druge računare na internetu[37] ili na lokalnoj mreži.[38]

Sigurnosni previd u Vindousu nije propust nultog dana, već ga je Majkrosoft pečovao još 14. marta 2017.[21] Pečovan je protokol Server Message Block (SMB) koji koristi Vindous.[39] Majkrosoft je takođe apelirao da se prestane koristiti stari protokol SMB1 i da se umjesto njega koristi novi, sigurniji protokol SMB3.[40] Pogođene su organizacije koje nisu instalirale ovaj sigurnosni peč i zasad nema dokaza koji bi upućivali na to da su programeri ovog štetnog softvera namjerno ciljali ijednu od pogođenih organizacija.[39] Bilo koja organizacija koja i dalje koristi zastarjeli sistem Vindous XP[41] bila je naročito u opasnosti od infekcije budući da Majkrosoft nije bio objavio nijedan sigurnosni peč za ovu verziju sistema od aprila 2014,[42] ali je ipak napravio čudan izuzetak i objavio apdejte za sve starije nepodržane operativne sisteme — od Vindousa XP pa nadalje.[3][23]

Uticaj

urediNapad je uticao na mnoge bolnice Nacionalne zdravstvene službe (NHS) u Ujedinjenom Kraljevstvu.[43] Neke bolnice NHS morale su odbiti nekritične hitne slučajeve 12. maja, dok je vozačima pojedinih ambulantnih kola naređeno da izbjegavaju određene bolnice.[13][44] Još 2016. prijavljeno je da nekoliko hiljada računara u 42 zasebne ustanove NHS koristi Vindous XP.[41] Zaraženo je preko 1000 računara Ministarstva unutrašnjih poslova, Ministarstva za vanredne situacije te telekomunikacijske kompanije Megafon u Rusiji.[45]

Pogođene organizacije

urediOdgovor

uredi- U zlonamjerni softver ugrađena je funkcija za prisilno zaustavljanje rada (kil svič), što je omogućilo zaustavljanje prvobitne zaraze,[69] ali su u međuvremenu kreirane i varijanate bez kil sviča.[70]

- Dana 13. maja 2017, objavljeno je da je Majkrosoft poduzeo poprilično neobičan korak obezbjeđivanjem sigurnosnog peča za Vindous XP, Vindous 8 i Vindous Server 2003, budući da je kompanija odavno prestala podržavati ove verzije.[3][71]

Reakcije

uredi- Britanska premijerka Tereza Mej izjavila je da se ovaj sajber napad, za koji se smatralo da je za cilj imao samo bolnice u Ujedinjenom Kraljevstvu, uveliko proširio i da sada obuhvata desetke zemalja.[72]

Povezano

urediReference

urediSpoljašnje veze

uredi- Ransom:Win32/Wannacrypt.A!rsm na sajtu MMPC