Serangan siber WannaCry

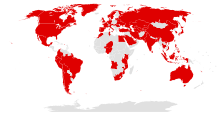

WannaCry (atau WannaCrypt,[2] WanaCrypt0r 2.0,[3][4] Wanna Decryptor[5] atau yang serupa[a]) merupakan satu program perisian tebusan yang mensasarkan Microsoft Windows.[6] Pada hari Jumaat, 12 Mei 2017, satu serangan siber besar-besaran yang menggunakannya telah dilancarkan, menjangkiti lebih 230,000 komputer di 150 negara, meminta wang tebusan dalam bentuk bitcoin dalam 28 bahasa.[7] Serangan tersebut dinyatakan oleh Europol sebagai yang tidak pernah berlaku sebelum ini dari segi skala.[8] Serangan tersebut memberi kesan terhadap Telefónica, FedEx, Deutsche Bahn[9][10], dan Perkhidmatan Kesihatan Kebangsaan UK (NHS)[11][12][13], di samping beberapa entiti kerajaan dan korporat yang lain.[14]

| Tarikh | 12 Mei 2017 (masih berlangsung) |

|---|---|

| Lokasi | Seluruh dunia |

Juga dikenali sebagai | WannaCrypt, WanaCrypt0r. WCRY |

| Jenis | Serangan siber |

| Tema | Perisian tebusan yang mengenkrip cakera keras dengan wang tebusan USD300 |

| Penyebab | Eksploitasi EternalBlue |

| Hadirin | Tidak diketahui |

| Hasil | Lebih daripada 230,000 komputer dijangkiti[1] |

WannaCry dipercayai menggunakan eksploitasi EternalBlue dibangunkan Agensi Keselamatan Kebangsaan AS (NSA)[15][16] untuk menyerang komputer yang menggunakan sistem pengendalian Microsoft Windows.[4][17] Walaupun satu perisian tampalan bagi membuang kelemahan tersebut telah dikeluarkan pada 14 Mac 2017,[18] pengguna yang bertangguh ketika mengenakan kemas kini keselamatan, ataupun yang menggunakan versi Windows yang sudah tidak lagi disokong, masih terdedah.[19] Microsoft telah mengambil satu langkah luar biasa dengan mengeluarkan kemas kini bagi Windows XP dan Windows Server 2003 yang sudah tidak lagi disokong dan perisian tampalan bagi sistem pengendalian Windows 8.[2][20]

Tidak lama kemudian selepas serangan 12 Mei, beberapa baris kod telah dijumpai oleh seorang pengkaji anti perisian jahat yang berfusi sebagai suis pemati, dan telah diaktifkan oleh pengkaji tersebut. Ia menghentikan sementara penyebaran virus tersebut. Kod tersebut asalnya dilaporkan dalam media sebagai suis pemati terbina dalam; namun, sesetengah penganalisa pula membuat keputusan bahawa ia merupakan kesilapan pengaturcaraan.[21]

Latar belakang

suntingPembawa jangkitan, EternalBlue, dilancarkan oleh kumpulan penggodam The Shadow Brokers pada 14 April 2017,[22][23] bersama-sama beberapa peralatan lain yang dibocorkan daripada Equation Group, yang dipercayai sebagai sebahagian daripada Agensi Keselamatan Kebangsaan Amerika Syarikat.[24][25]

Kelemahan eksploitasi EternalBlue MS17-010[18] dalam implementasi Microsoft bagi protokol Blok Mesej Pelayan (SMB). Microsoft telah mengeluarkan nasihat "Kritikal", bersama-sama satu perisian tampalan bagi memalam kelemahan tersebut sebulan sebelumnya, pada 14 Mac 2017.[18] Perisian tampalan ini memperbetulkan beberapa versi stesen kerja bagi sistem pengendalian Microsoft Windows termasuklah Windows Vista dan Windows 8 di samping versi pelayan dan terbenam seperti Windows Server 2008 dan Windows Embedded POSReady 2009, tetapi bukannya Windows XP yang lebih lama, menurut Microsoft.[18]

Bermula 21 April 2017, para pengkaji keselamatan mula melaporkan bahawa komputer dengan perisian pintu belakang DOUBLEPULSAR yang terpasang sudah mencapai puluhan ribu.[26] Menjelang April 25, laporan menganggarkan bahawa angka komputer yang dijangkiti sudah mencapai sehingga beberapa ratus ribu, dengan angka-angka berlegar sekitar 55,000 sehingga hampir 200,000, dan terus meningkat setiap hari.[27][28]

Serangan

sunting

Pada 12 Mei 2017, WannaCry mula menyerang komputer di seluruh dunia.[30] Jangkitan awal mungkin melalui kelemahan pada sistem pertahanan rangkaian ataupun serangan phishing yang dirancang rapi.[31] Selepas dilancarkan, perisian jahat itu mula-mula akan memeriksa laman sesawang "suis pemati". Jika ia tidak ditemui, perisian tebusan itu akan mengengkrip data komputer,[32][33][34] kemudian cuba mengeksploitasi kelemahan SMB untuk disebarkan secara rawak ke komputer lain melalui Internet,[35] dan secara "lateral" ke komputer lain pada Rangkaian Kawasan Setempat (LAN) yang sama.[36] Seperti perisian tebusan yang lain, perisian ini memaparkan mesej memaklumkan kepada pengguna bahawa fail-fail mereka sudah dienkrip, dan meminta wang tebusan sekitar USD300 dalam bentuk bitcoin dalam masa tiga hari atau USD600 dalam masa 7 hari.[33][37]

Kelemahan Windows tersebut bukanlah kecacatan hari sifar, tetapi kelemahan yang mana Microsoft sudah pun menghasilkan perisian tampalannya pada 14 Mac 2017,[18] hampir dua bulan sebelum serangan. Perisian tampalan tersebut adalah untuk protokol Blok Pesanan Pelayan (SMB) yang digunakan oleh Windows.[38][39] Organisasi yang tiada perisian tampalan keselamatan ini menerima kesan atas sebab ini, walaupun setakat ini tiada bukti bahawa ada sasaran khusus oleh pembangun perisian tebusan itu.[38] Mana-mana organisasi yang masih menjalankan Windows XP yang lebih lama[40] berisiko tinggi kerana sehingga 13 Mei,[2] tiada tampalan keselamatan dikeluarkan sejak April 2014.[41] Susulan serangan tersebut, Microsoft mengeluarkan satu tampalan keselamatan Windows XP.[2]

Although another ransomware was spread through messages from a bank about a money transfer around the same time, no evidence for an initial email phishing campaign has been found in this case.[42]

Kempen

suntingKempen perisian tebusan tersebut tidak pernah berlaku sebelum ini dari segi skala menurut Europol.[8] Serangan tersebut memberi kesan terhadap banyak hospital kendalian Perkhidmatan Kesihatan Kebangsaan United Kingdom,[43] dan sehingga 70,000 peranti – termasuklah komputer, pengimbas MRI, peti sejuk simpanan darah dan peralatan dewan bedah – mungkin menerima kesan.[44] Pada 12 Mei, beberapa perkhidmatan NHS terpaksa mengenepikan beberapa kes kecemasan bukan kritikal, dan beberapa buah ambulans dilencongkan.[11][45] Pada tahun 2016, beribu-ribu buah komputer di 42 amanah NHS berasingan di England dilaporkan masih menggunakan Windows XP.[40] Nissan Motor Manufacturing UK di Tyne and Wear, salah sebuah kilang kereta paling produktif di Eropah, terpaksa menghentikan pengeluaran setelah perisian tersebut menjangkiti beberapa buah sistem mereka. Renault juga menghentikan pengeluaran di beberapa buah kilang sebagai cubaan untuk menghentikan penyebaran perisian tebusan itu.[46][47]

Lihat juga

suntingRujukan

sunting- ^ Juga dikenali dengan nama serupa.

Pautan luar

sunting- Ransom:Win32/Wannacrypt.A!rsm di Pusat Perlindungan Perisian Jahat Microsoft